กลุ่มแฮ็กเกอร์ชื่อดัง TeamTNT เตรียมโจมตีระบบคลาวด์ครั้งใหม่เพื่อขุดคริปโตเคอเรนซี

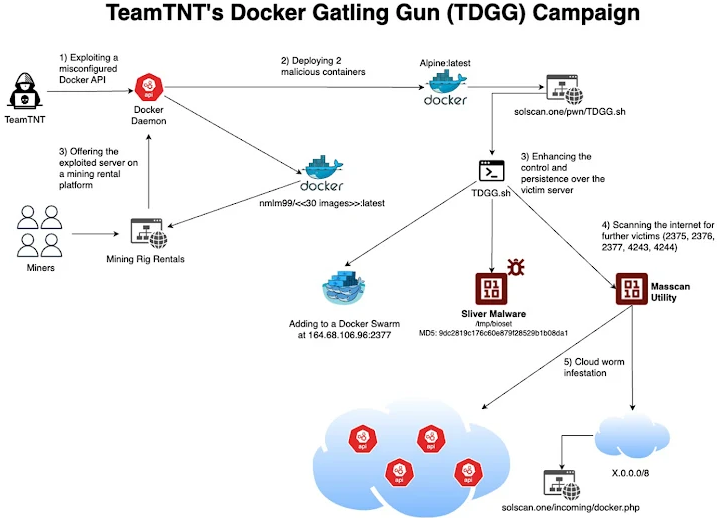

กลุ่มที่มีชื่อเสียงในวงการเจาะระบบเพื่อขุดคริปโตหรือ “cryptojacking” ที่เรียกว่า TeamTNT กำลังเตรียมแผนการโจมตีขนาดใหญ่ที่เน้นการโจมตีโครงสร้างพื้นฐานคลาวด์เนทีฟ (Cloud-native) เพื่อขุดคริปโตเคอเรนซี และปล่อยเช่าระบบที่ถูกเจาะให้กับบุคคลที่สาม

“กลุ่มนี้กำลังเล็งเป้าหมายไปที่ Docker daemons ที่เปิดเผยข้อมูลเพื่อติดตั้งมัลแวร์ Sliver, ไวรัสไซเบอร์ (cyber worm) และโปรแกรมขุดคริปโต โดยใช้เซิร์ฟเวอร์ที่ถูกเจาะและ Docker Hub เป็นโครงสร้างพื้นฐานในการแพร่กระจายมัลแวร์ของพวกเขา” กล่าวโดย Assaf Morag ผู้อำนวยการด้านข่าวกรองภัยคุกคามจากบริษัท Aqua ด้านความปลอดภัยของระบบคลาวด์ ในรายงานที่เผยแพร่เมื่อวันศุกร์ที่ผ่านมา

กิจกรรมการโจมตีครั้งนี้ย้ำถึงความพยายามของผู้โจมตีที่ไม่หยุดยั้ง รวมถึงความสามารถในการพัฒนากลวิธีที่ซับซ้อนมากขึ้น โดยตั้งเป้าโจมตี Docker environments และเปลี่ยนเครื่องที่ถูกโจมตีให้เป็น Docker Swarm

นอกจากใช้ Docker Hub เป็นฐานในการกระจาย payloads ที่เป็นอันตรายแล้ว ยังพบว่า TeamTNT ใช้พลังการประมวลผลของเหยื่อเพื่อทำการขุดคริปโตโดยไม่ได้รับอนุญาต นับเป็นกลยุทธ์การสร้างรายได้ที่หลากหลายขึ้นของกลุ่ม

ข่าวลือเกี่ยวกับแผนการโจมตีนี้เริ่มแพร่หลายเมื่อต้นเดือนนี้ เมื่อ Datadog เปิดเผยการพยายามโจมตีที่ใช้ Docker instances ที่ติดเชื้อเพื่อสร้าง Docker Swarm โดยบอกว่าน่าจะเป็นผลงานของ TeamTNT แม้ยังไม่ได้ทำการยืนยันอย่างเป็นทางการ Morag กล่าวว่า “การค้นพบนี้ทำให้ผู้โจมตีจำเป็นต้องปรับเปลี่ยนแผนการโจมตีเล็กน้อย”

การโจมตีนี้ใช้การระบุจุดเชื่อมต่อ Docker API ที่ไม่ได้รับการยืนยันและเปิดเผยข้อมูลโดยใช้ masscan และ ZGrab จากนั้นใช้จุดเหล่านี้เพื่อติดตั้งโปรแกรมขุดคริปโตและขายโครงสร้างพื้นฐานที่ถูกเจาะให้กับผู้อื่นผ่านแพลตฟอร์มให้เช่า Mining Rig Rentals ซึ่งช่วยให้ TeamTNT ไม่ต้องจัดการเอง แสดงถึงความเติบโตของรูปแบบธุรกิจผิดกฎหมายนี้

ขั้นตอนการโจมตีนี้ใช้สคริปต์ที่สแกนหา Docker daemons บนพอร์ต 2375, 2376, 4243 และ 4244 บน IP addresses ประมาณ 16.7 ล้านแห่ง และติดตั้งคอนเทนเนอร์ที่มีภาพระบบปฏิบัติการ Alpine Linux พร้อมคำสั่งที่เป็นอันตราย

ภาพดังกล่าวถูกดาวน์โหลดจากบัญชี Docker Hub ที่ถูกเจาะ (“nmlm99”) ภายใต้การควบคุมของพวกเขา และยังมีการเรียกใช้สคริปต์ shell แรกที่ชื่อว่า Docker Gatling Gun (“TDGGinit.sh”) เพื่อเริ่มทำ post-exploitation

หนึ่งในความเปลี่ยนแปลงที่เห็นได้จาก Aqua คือการเปลี่ยนจาก backdoor Tsunami ไปเป็นโครงสร้างพื้นฐานควบคุม (command-and-control หรือ C2) ที่เปิดเผยซึ่งมีชื่อว่า Sliver

“นอกจากนี้ TeamTNT ยังคงใช้ชื่อที่พวกเขาตั้งไว้ เช่น Chimaera, TDGG และ bioset (สำหรับการปฏิบัติการ C2) ซึ่งย้ำถึงแนวทางของการโจมตีคลาสสิกของ TeamTNT” Morag กล่าว

“ในการโจมตีครั้งนี้ TeamTNT ยังใช้ anondns (AnonDNS หรือ Anonymous DNS) ซึ่งเป็นแนวคิดที่ให้ความเป็นส่วนตัวและความปลอดภัยในการแก้ปัญหา DNS queries เพื่อนำไปสู่เว็บเซิร์ฟเวอร์ของพวกเขา”

รายงานเหล่านี้ถูกเปิดเผยในช่วงที่ Trend Micro พบการโจมตีแบบ brute-force ที่มุ่งเป้าไปยังลูกค้ารายหนึ่งเพื่อติดตั้งบ็อตเน็ตขุดคริปโตที่ชื่อว่า Prometei

“Prometei แพร่กระจายบนระบบโดยอาศัยช่องโหว่ของโปรโตคอล RDP และ SMB” Trend Micro กล่าว

Lakshmanan, R. (2024a, October 26). Notorious hacker group teamtnt launches new cloud attacks for Crypto Mining. The Hacker News. https://thehackernews.com/2024/10/notorious-hacker-group-teamtnt-launches.html

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี