Rhadamanthys Stealer ใช้ AI เพื่อโจมตีกระเป๋าคริปโตด้วยเทคโนโลยีระบบการจดจำข้อมูลจากรูปภาพ

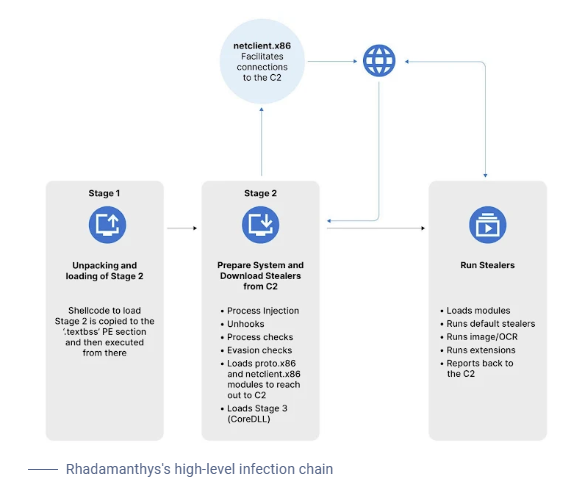

ผู้ไม่ประสงค์ดีที่อยู่เบื้องหลัง Rhadamanthys stealer ได้พัฒนาฟีเจอร์ใหม่โดยใช้ AI สำหรับการรู้จำอักขระจากภาพ (OCR) ในฟีเจอร์ชื่อ “Seed Phrase Image Recognition” ซึ่งช่วยให้มัลแวร์สามารถดึงข้อมูล seed phrase ของกระเป๋าคริปโตจากรูปภาพได้ ส่งผลให้ผู้ใช้คริปโตเสี่ยงต่อการโจมตีมากยิ่งขึ้น

Rhadamanthys ถูกพบครั้งแรกในเดือนกันยายน 2022 และได้รับความนิยมอย่างสูงในกลุ่มมัลแวร์ที่ให้บริการในรูปแบบมัลแวร์-เป็น-บริการ (MaaS) แม้ว่าจะถูกแบนจากฟอรัมใต้ดินหลายแห่ง แต่นักพัฒนายังคงโปรโมทและปรับปรุงเวอร์ชันใหม่ๆ ผ่านช่องทางอย่าง Telegram, Jabber และ TOX

Rhadamanthys stealer ยังคงใช้งานได้แม้จะถูกแบนจากฟอรัมใต้ดินหลายแห่ง เนื่องจากมุ่งโจมตีในรัสเซียและประเทศอดีตสหภาพโซเวียต นักพัฒนาที่ใช้ชื่อ “kingcrete” ยังคงโปรโมตเวอร์ชันใหม่ผ่าน Telegram, Jabber และ TOX โดยเสนอการสมัครสมาชิกรายเดือนในราคา $250 หรือ $550 สำหรับ 90 วัน เพื่อให้ผู้ใช้สามารถขโมยข้อมูลสำคัญได้ เช่น รหัสผ่าน ข้อมูลกระเป๋าคริปโต และข้อมูลแอปพลิเคชันต่าง ๆ พร้อมฟีเจอร์ป้องกันการตรวจจับที่ซับซ้อน

ในอัปเดตล่าสุด (เวอร์ชัน 0.7.0) ที่ออกในเดือนมิถุนายน 2024 มีการพัฒนาฝั่งไคลเอนต์และเซิร์ฟเวอร์ใหม่ทั้งหมดเพื่อเพิ่มเสถียรภาพ รวมถึงเพิ่มอัลกอริทึม 30 แบบสำหรับแคร็กกระเป๋าคริปโต การจดจำกราฟิกและเอกสาร PDF ด้วย AI สำหรับดึงข้อมูล seed phrase และฟีเจอร์รันไฟล์ MSI เพื่อหลบเลี่ยงการตรวจจับ

ฟีเจอร์เสริมอื่นๆ ของ Rhadamanthys

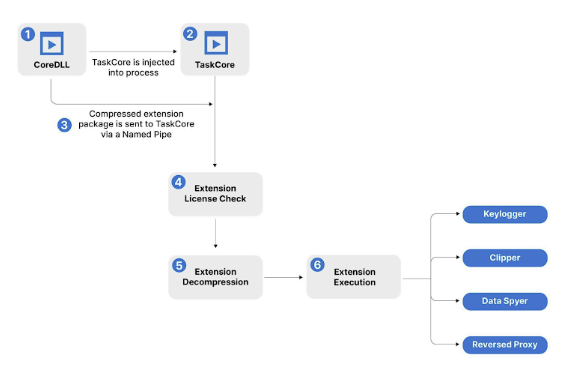

Rhadamanthys มีระบบปลั๊กอินที่สามารถเสริมฟีเจอร์ได้ เช่น keylogger, cryptocurrency clipper และฟังก์ชัน reverse proxy

“Rhadamanthys เป็นที่นิยมในกลุ่มอาชญากรไซเบอร์” Recorded Future กล่าว พร้อมเสริมว่า การพัฒนาอย่างรวดเร็วและฟีเจอร์ใหม่ๆ ทำให้มัลแวร์นี้เป็นภัยคุกคามที่องค์กรทุกแห่งควรให้ความสนใจ

ในขณะเดียวกัน Google-owned Mandiant รายงานว่า Lumma Stealer ใช้เทคนิค control flow indirection เพื่อทำให้การวิเคราะห์ binary และการ reverse engineering เป็นไปได้ยากขึ้น

Lumma, Rhadamanthys และมัลแวร์อื่นๆ เช่น Meduza, StealC, Vidar และ WhiteSnake ได้เพิ่มฟีเจอร์สำหรับ ดึงคุกกี้จากเบราว์เซอร์ Chrome โดยข้ามกลไกความปลอดภัยใหม่ๆ เช่น การเข้ารหัสแอป

นอกจากนี้ ผู้พัฒนา WhiteSnake Stealer ได้เพิ่มความสามารถในการดึง CVC จากบัตรเครดิตที่เก็บใน Chrome ทำให้มัลแวร์นี้กลายเป็นภัยคุกคามที่พัฒนาอย่างต่อเนื่อง

กลยุทธ์โจมตีเพิ่มเติมของ Amadey Malware พบว่ามีการใช้สคริปต์ AutoIt เพื่อหลอกให้ผู้ใช้ในโหมด kiosk ป้อนข้อมูลบัญชี Google เพื่อจัดเก็บข้อมูลในเบราว์เซอร์ นอกจากนี้ยังมีแคมเปญ drive-by download ที่หลอกผู้ใช้ให้รันโค้ด PowerShell โดยอ้างว่าเป็น CAPTCHA ซึ่งช่วยให้มัลแวร์ข้ามมาตรการป้องกันของเบราว์เซอร์ได้

แคมเปญนี้มีความเชื่อมโยงกับมัลแวร์ stealer หลายตัว เช่น Lumma, StealC และ Vidar โดยแคมเปญ Phishing และ Malvertising ถูกใช้เพื่อแพร่กระจายมัลแวร์ เช่น AMOS, Rilide, และ Snake Keylogger โดยมุ่งเป้าผู้ใช้งานคริปโตและกลุ่มเทคโนโลยี

กลุ่มอาชญากรรมไซเบอร์ Marko Polo อยู่เบื้องหลังแคมเปญหลอกลวงกว่า 30 รายการ มุ่งขโมยคริปโตโดยแอบอ้างแบรนด์น่าเชื่อถือและส่งข้อความหลอกไปยังผู้ใช้งานเทคโนโลยีในโซเชียลมีเดีย

มัลแวร์ Stealer มีความซับซ้อนมากขึ้นเรื่อย ๆ ใช้เทคนิคที่หลากหลายและสามารถหลีกเลี่ยงการป้องกันได้ องค์กรควรเสริมการป้องกันและเพิ่มความตระหนักเรื่องภัยไซเบอร์เพื่อรับมือกับภัยคุกคามที่ก้าวหน้านี้

Sources for researching the origins of IOCs (Indicators of Compromise)

Lumma

https://www.esentire.com/blog/lummac2-malware-and-malicious-chrome-extension-delivered-via-dll-side-loading

https://darktrace.com/blog/the-rise-of-the-lumma-info-stealer

https://blog.qualys.com/vulnerabilities-threat-research/2024/10/20/unmasking-lumma-stealer-analyzing-deceptive-tactics-with-fake-captcha

StealC

https://www.rewterz.com/threat-advisory/stealc-information-stealer-malware-active-iocs

https://threatfox.abuse.ch/browse/malware/win.stealc/

Vidar

https://threatfox.abuse.ch/browse/malware/win.vidar/

AMOS

https://threatfox.abuse.ch/browse/tag/Amos/

Rilide

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/rilide-a-new-malicious-browser-extension-for-stealing-cryptocurrencies/

Snake Keylogger

https://www.fortinet.com/blog/threat-research/deep-analysis-of-snake-keylogger-new-variant

https://threatfox.abuse.ch/browse/tag/snake%20keylogger/

ที่มา The Hacker News

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี