Bitdefender ได้เปิดตัวตัวถอดรหัสสำหรับShrinkLocker Ransomware – แรนซัมแวร์สายพันธุ์ใหม่ที่ใช้งาน BitLocker

ในโลกของการโจมตีไซเบอร์ที่ไม่เคยหยุดนิ่ง ShrinkLocker ได้ปรากฏตัวขึ้นเป็นหนึ่งในแรนซัมแวร์ที่สร้างความสั่นสะเทือนครั้งใหญ่ ด้วยการนำเครื่องมือที่มีอยู่ใน Windows อย่าง BitLocker มาประยุกต์ใช้เพื่อเข้ารหัสไฟล์สำคัญของเหยื่อ ทำให้กลายเป็นการโจมตีที่ทั้งรวดเร็วและแยบยล

วิธีการโจมตี

จากการวิเคราะห์ล่าสุด ShrinkLocker มักเริ่มต้นด้วยการโจมตี RDP (Remote Desktop Protocol) โดยผู้โจมตีจะใช้วิธีการ Brute Force เพื่อเข้าถึงระบบ หลังจากเจาะเข้าไปในระบบได้แล้ว พวกเขาจะใช้คำสั่ง PowerShell เพื่อเปิดใช้งาน BitLocker และตั้งค่ารหัสผ่านเพื่อเข้ารหัสดิสก์ทั้งหมดของเหยื่อ

ShrinkLocker ไม่ได้ใช้วิธีเข้ารหัสแบบแรนซัมแวร์ทั่วไป เช่น AES หรือ RSA แต่กลับเลือกใช้ BitLocker Drive Encryption ซึ่งเป็นฟีเจอร์ปกติใน Windows เพื่อ “ล็อก” ไฟล์และโฟลเดอร์ทั้งหมดของเหยื่อ นี่คือการใช้ฟังก์ชันของระบบปฏิบัติการเองในการโจมตี ซึ่งช่วยหลีกเลี่ยงการตรวจจับจากซอฟต์แวร์ป้องกันไวรัสหลายประเภท เมื่อ BitLocker ถูกเปิดใช้งาน แรนซัมแวร์จะตั้งค่ารหัสผ่านหรือ Recovery Key ซึ่งจะเป็นสิ่งที่เหยื่อจำเป็นต้องใช้ในการปลดล็อกข้อมูล แต่แน่นอนว่ารหัสนี้จะถูกควบคุมโดยผู้โจมตีเพียงผู้เดียว จุดเด่นที่น่ากังวลไม่ต้องพึ่งพาไฟล์มัลแวร์ขนาดใหญ่ – ShrinkLocker สามารถโจมตีได้อย่างรวดเร็วเพียงแค่ใช้คำสั่ง PowerShell เพื่อควบคุม BitLocker

คำแนะนำ

1.ปิดใช้งาน RDP ถ้าไม่จำเป็น – RDP เป็นช่องโหว่หลักที่ผู้โจมตีใช้

2.ตั้งค่ารหัสผ่านที่แข็งแกร่ง – โดยเฉพาะสำหรับบัญชีผู้ดูแลระบบ

3.เปิดใช้งาน MFA (Multi-Factor Authentication) – เพิ่มชั้นความปลอดภัย

4.สำรองข้อมูลเป็นประจำ – จัดเก็บข้อมูลสำคัญไว้ในพื้นที่ที่ไม่ได้เชื่อมต่อกับเครือข่าย

การมาของ ShrinkLocker เป็นสัญญาณเตือนที่ชัดเจนว่าแรนซัมแวร์กำลังก้าวสู่ยุคใหม่ที่มีความซับซ้อนมากขึ้น การนำฟีเจอร์พื้นฐานของระบบปฏิบัติการมาใช้ในการโจมตีไม่เพียงแต่ทำให้การตรวจจับทำได้ยากขึ้น แต่ยังเพิ่มความท้าทายในการฟื้นฟูข้อมูลหลังการโจมตี ผู้เชี่ยวชาญด้านความปลอดภัยควรเฝ้าระวังการโจมตีประเภทนี้และเตรียมพร้อมรับมือกับแรนซัมแวร์รุ่นใหม่อย่างรอบคอบ

Bitdefender ปล่อยเครื่องมือถอดรหัส

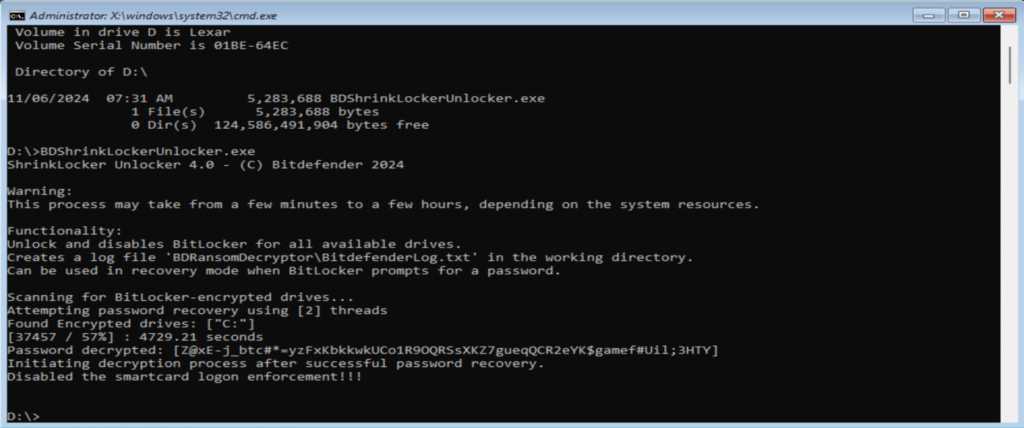

Bitdefender ได้พัฒนาและปล่อยเครื่องมือถอดรหัสที่สามารถย้อนกระบวนการที่ ShrinkLocker ใช้ในการลบและปรับแต่งการป้องกันของ BitLocker ได้

นักวิจัยระบุว่าพวกเขาได้ค้นพบ “ช่วงเวลาที่สามารถกู้คืนข้อมูลได้หลังจากที่ตัวป้องกันของ BitLocker ถูกลบออกจากดิสก์ที่ถูกเข้ารหัส” ซึ่งช่วยให้สามารถถอดรหัสและกู้คืนรหัสผ่านที่ตั้งโดยผู้โจมตีได้

ด้วยวิธีการนี้ ทำให้สามารถย้อนกระบวนการเข้ารหัสและกู้คืนดิสก์กลับสู่สถานะก่อนการเข้ารหัสได้สำเร็จ

เหยื่อของ ShrinkLocker สามารถดาวน์โหลดเครื่องมือนี้และใช้งานผ่าน USB drive ที่เชื่อมต่อกับระบบที่ได้รับผลกระทบได้ โดยเมื่อหน้าจอการกู้คืนของ BitLocker ปรากฏขึ้น ผู้ใช้ควรเข้าสู่โหมด BitLocker Recovery Mode และข้ามทุกขั้นตอนเพื่อไปยังตัวเลือกขั้นสูง (Advanced options) ซึ่งจะเปิดพรอมต์คำสั่งที่สามารถใช้เรียกใช้เครื่องมือถอดรหัสได้

นักวิจัยเตือนว่าเวลาที่ใช้ในการถอดรหัสข้อมูลขึ้นอยู่กับฮาร์ดแวร์ของระบบและความซับซ้อนของการเข้ารหัส ซึ่งอาจใช้เวลาพอสมควร

เมื่อกระบวนการเสร็จสิ้น เครื่องมือถอดรหัสจะปลดล็อกไดรฟ์และปิดการใช้งานการรับรองความถูกต้องด้วยสมาร์ทการ์ด

Bitdefender ระบุว่าเครื่องมือถอดรหัสนี้สามารถใช้งานได้เฉพาะบน Windows 10, Windows 11 และ Windows Server รุ่นล่าสุดเท่านั้น และจะมีประสิทธิภาพสูงสุดเมื่อใช้งานไม่นานหลังจากการโจมตีด้วยแรนซัมแวร์ เมื่อการตั้งค่าของ BitLocker ยังไม่ถูกเขียนทับอย่างสมบูรณ์และสามารถกู้คืนได้ น่าเสียดายที่วิธีนี้ไม่สามารถกู้คืนรหัสผ่าน BitLocker ที่สร้างโดยใช้วิธีการอื่นได้

Sources for researching the origins of IOCs (Indicators of Compromise)

ShrinkLocker

SHA256

d4f2c5b21e96cfef0fc4e5acb6bde30113d1c8c7522f35d99102de886ed337b3

32f31b35179bbff9ca9dd21b43bfc3e585baafedde523bd3e4869400ab0362cb

github

ที่มา

New ShrinkLocker ransomware uses BitLocker to encrypt your files

New ShrinkLocker ransomware decryptor recovers BitLocker password

CHwapi hospital hit by Windows BitLocker encryption cyberattack

Microsoft: Iranian hackers encrypt Windows systems using BitLocker

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี