การโจมตี Web3 ที่ใช้การจำลองธุรกรรมเพื่อขโมยคริปโต

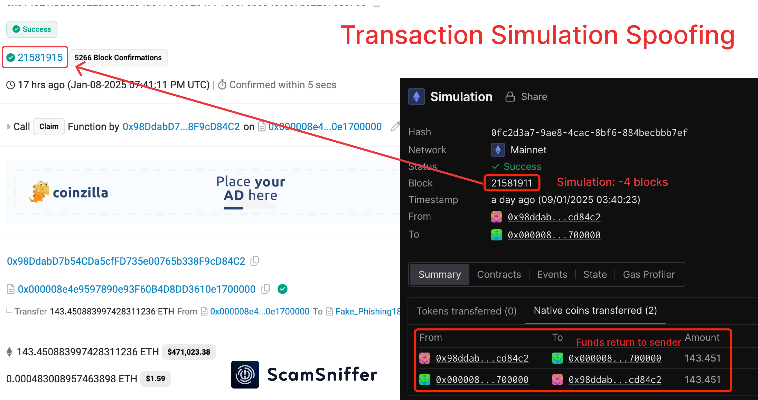

เมื่อวันที่ 10 มกราคม 2025 ScamSniffer ได้เปิดเผยถึงการโจมตีใหม่ที่เรียกว่า “transaction simulation spoofing” ซึ่งทำให้ผู้โจมตีสามารถขโมย 143.45 Ethereum (ประมาณ 460,000 ดอลลาร์สหรัฐฯ) ได้สำเร็จ การโจมตีนี้เน้นถึงช่องโหว่ในกลไกการจำลองธุรกรรมที่ใช้ในกระเป๋าเงิน Web3 สมัยใหม่ ซึ่งมีวัตถุประสงค์เพื่อป้องกันผู้ใช้จากธุรกรรมที่เป็นอันตรายและหลอกลวง

Source: ScamSniffer

วิธีการทำงานของการโจมตี

- ฟีเจอร์การจำลองธุรกรรม: ฟีเจอร์นี้ช่วยให้ผู้ใช้สามารถดูผลลัพธ์ที่คาดหวังก่อนที่จะลงนามและดำเนินการธุรกรรมในบล็อกเชน โดยช่วยให้ผู้ใช้ตรวจสอบสิ่งที่จะเกิดขึ้น เช่น จำนวนเงินที่โอน ค่าธรรมเนียม และการเปลี่ยนแปลงข้อมูลอื่นๆ

- เว็บไซต์ปลอม: ผู้โจมตีจะล่อเหยื่อไปยังเว็บไซต์ที่ปลอมแปลงเป็นแพลตฟอร์มที่ถูกต้อง โดยเริ่มต้นฟังก์ชัน “Claim” ซึ่งแสดงให้เห็นว่าผู้ใช้จะได้รับ ETH จำนวนเล็กน้อย

- ความล่าชาระหว่างการจำลองและการดำเนินการ: มีความล่าชาระหว่างการจำลองและการดำเนินการจริง ทำให้ผู้โจมตีสามารถเปลี่ยนแปลงสถานะของสัญญาในบล็อกเชนได้ เมื่อเหยื่อเชื่อมั่นในผลลัพธ์จากการจำลองและลงนามในธุรกรรม ทำให้กระเป๋าเงินของพวกเขาถูกระบายทรัพย์สินทั้งหมดไปยังกระเป๋าเงินของผู้โจมตี

ผลกระทบต่อธุรกิจ - ความเสี่ยงด้านความปลอดภัยไซเบอร์: ธุรกิจในอุตสาหกรรมคริปโตและ Web3 อาจต้องเผชิญกับความเสี่ยงด้านความปลอดภัยข้อมูลที่สูงขึ้น เนื่องจากช่องโหว่ในฟีเจอร์ที่ออกแบบมาเพื่อป้องกันผู้ใช้

- ชื่อเสียงและความเชื่อมั่น: บริษัทที่เกี่ยวข้องกับกระเป๋าเงินดิจิทัลอาจสูญเสียความเชื่อมั่นจากผู้ใช้ ซึ่งอาจส่งผลต่อจำนวนผู้ใช้งานใหม่และลูกค้าเดิม

- ค่าใช้จ่ายในการป้องกัน: บริษัทอาจต้องลงทุนเพิ่มขึ้นในการพัฒนาระบบรักษาความปลอดภัยใหม่ ๆ เพื่อป้องกันไม่ให้เกิดเหตุการณ์ในอนาคต

- ScamSniffer แนะนำให้กระเป๋าเงิน Web3 ปรับปรุงอัตราการรีเฟรชของการจำลองให้ตรงกับเวลาบล็อกของบล็อกเชน และเพิ่มคำเตือนเกี่ยวกับความเสี่ยงในการดำเนินธุรกรรมเพื่อช่วยลดความเสี่ยงเหล่านี้.

ที่มา

scamsniffer

bleepingcomputer

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี