นักวิจัยค้นพบแพ็คเกจ Python ที่กำหนดเป้าหมายกระเป๋าเงิน Crypto ด้วยโค้ดที่เป็นอันตราย

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบแพ็กเกจ Python ที่เป็นอันตรายใหม่ ซึ่งแฝงตัวมาในรูปแบบเครื่องมือเทรดคริปโตเคอเรนซี แต่แท้จริงแล้วมีฟังก์ชันที่ออกแบบมาเพื่อขโมยข้อมูลที่สำคัญและขโมยทรัพย์สินจากกระเป๋าคริปโตของเหยื่อ

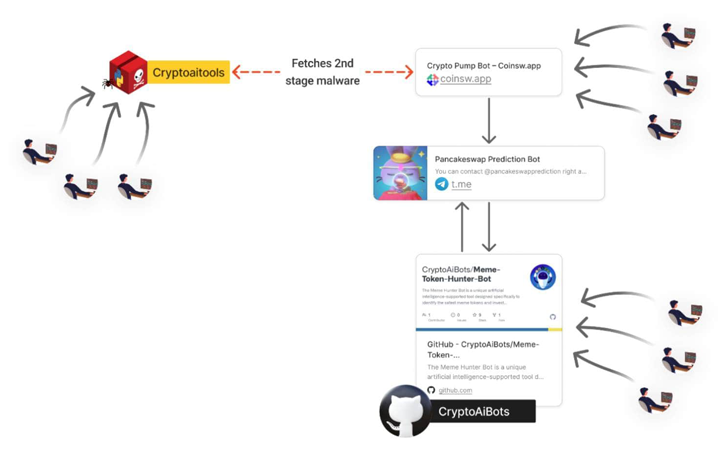

แพ็กเกจนี้ชื่อ “CryptoAITools” ถูกเผยแพร่ผ่านทั้ง Python Package Index (PyPI) และรีโพซิทอรีปลอมใน GitHub โดยมียอดดาวน์โหลดกว่า 1,300 ครั้งก่อนที่จะถูกถอดออกจาก PyPI

“มัลแวร์จะทำงานโดยอัตโนมัติหลังการติดตั้ง โดยมุ่งเป้าไปที่ระบบปฏิบัติการ Windows และ macOS” ตามรายงานใหม่จาก Checkmarx ที่เผยแพร่ผ่าน The Hacker News “มีการใช้กราฟิกยูสเซอร์อินเทอร์เฟซ (GUI) หลอกลวงเพื่อเบี่ยงเบนความสนใจของเหยื่อ ขณะที่มัลแวร์กำลังปฏิบัติการอันตรายในเบื้องหลัง”

แพ็กเกจนี้ถูกออกแบบให้ปลดปล่อยพฤติกรรมอันตรายทันทีหลังการติดตั้ง โดยโค้ดที่ถูกฝังไว้ในไฟล์ “init.py” จะตรวจสอบก่อนว่าระบบเป้าหมายเป็น Windows หรือ macOS เพื่อดำเนินการเวอร์ชันของมัลแวร์ที่เหมาะสม

ภายในโค้ดมีฟังก์ชันเสริมที่ทำหน้าที่ดาวน์โหลดและรันเพย์โหลดเพิ่มเติม ซึ่งเริ่มกระบวนการติดมัลแวร์แบบหลายขั้นตอน

เพย์โหลดเหล่านี้ถูกดาวน์โหลดจากเว็บไซต์ปลอม (“coinsw[.]app”) ที่อ้างว่าเป็นบริการบอทเทรดคริปโตเคอเรนซี แต่แท้จริงแล้วสร้างขึ้นเพื่อให้ดูมีความน่าเชื่อถือ หากนักพัฒนาตัดสินใจตรวจสอบเว็บไซต์ดังกล่าวผ่านเบราว์เซอร์

วิธีการนี้ไม่เพียงช่วยให้ผู้โจมตีหลีกเลี่ยงการตรวจจับ แต่ยังเปิดโอกาสให้พวกเขาสามารถเพิ่มขีดความสามารถของมัลแวร์ได้โดยง่ายเพียงแค่ปรับแต่งเพย์โหลดที่โฮสต์ไว้บนเว็บไซต์ปลอมที่ดูน่าเชื่อถือ

อีกจุดเด่นหนึ่งของกระบวนการติดมัลแวร์นี้ คือการฝังส่วนประกอบ GUI เพื่อหลอกลวงเหยื่อด้วยกระบวนการติดตั้งปลอม ในขณะที่มัลแวร์กำลังเก็บข้อมูลสำคัญจากระบบของเหยื่ออย่างลับๆ

มัลแวร์ CryptoAITools ดำเนินการขโมยข้อมูลอย่างกว้างขวาง โดยมีเป้าหมายข้อมูลสำคัญหลากหลายประเภทในระบบที่ติดเชื้อ” ตามรายงานของ Checkmarx โดยมีเป้าหมายหลักคือการรวบรวมข้อมูลที่สามารถช่วยผู้โจมตีในการขโมยทรัพย์สินคริปโตเคอเรนซีได้

ข้อมูลที่ถูกขโมยรวมถึงข้อมูลจากกระเป๋าคริปโตเคอเรนซี (เช่น Bitcoin, Ethereum, Exodus, Atomic, Electrum เป็นต้น), รหัสผ่านที่บันทึกไว้, คุกกี้, ประวัติการท่องเว็บ, ส่วนขยายที่เกี่ยวกับคริปโต, คีย์ SSH, ไฟล์ที่จัดเก็บในโฟลเดอร์ Downloads, Documents, Desktop ที่อ้างอิงถึงคริปโตเคอเรนซี, รหัสผ่าน, ข้อมูลทางการเงิน และ Telegram

บนระบบ macOS ของ Apple ตัวขโมยข้อมูลจะรวบรวมข้อมูลเพิ่มเติมจากแอป Apple Notes และ Stickies โดยข้อมูลที่รวบรวมทั้งหมดจะถูกอัปโหลดไปยังบริการถ่ายโอนไฟล์ gofile[.]io ก่อนที่สำเนาในเครื่องจะถูกลบออก

Checkmarx ยังพบว่าผู้โจมตีแจกจ่ายมัลแวร์ตัวนี้ผ่าน GitHub ในรีโพซิทอรีชื่อ Meme Token Hunter Bot ซึ่งอ้างว่าเป็น “บอทเทรดที่ขับเคลื่อนด้วย AI ที่สามารถระบุโทเค็นมีมทั้งหมดในเครือข่าย Solana และทำการซื้อขายตามเวลาจริงเมื่อพบว่าโทเค็นเหล่านั้นปลอดภัย”

แคมเปญนี้แสดงให้เห็นว่ามุ่งเป้าผู้ใช้คริปโตที่เลือกจะโคลนและรันโค้ดจาก GitHub โดยตรงอีกด้วย โดยรีโพซิทอรีนี้ยังคงเปิดใช้งานอยู่ในขณะที่เขียนรายงานนี้ โดยมีการ fork หนึ่งครั้งและมีผู้กดดาว 10 ครั้ง

นอกจากนี้ ผู้ดำเนินการยังจัดการช่อง Telegram ที่โปรโมตรีโพซิทอรีใน GitHub ที่กล่าวถึง และเสนอการสมัครสมาชิกแบบรายเดือนรวมถึงการสนับสนุนด้านเทคนิค

“แนวทางหลายแพลตฟอร์มนี้ทำให้ผู้โจมตีสามารถขยายเครือข่ายการโจมตีได้กว้างขวางขึ้น โดยอาจเข้าถึงเหยื่อที่ระมัดระวังบนแพลตฟอร์มหนึ่งแต่ไว้วางใจอีกแพลตฟอร์มหนึ่ง” ตามรายงานของ Checkmarx

แคมเปญมัลแวร์ CryptoAITools นี้ส่งผลกระทบร้ายแรงต่อเหยื่อและชุมชนคริปโตโดยรวม ผู้ใช้ที่กดดาวหรือ fork รีโพซิทอรีที่เป็นอันตราย ‘Meme-Token-Hunter-Bot’ อาจตกเป็นเหยื่อได้ ทำให้ขอบเขตการโจมตีขยายวงกว้างขึ้น

Lakshmanan, R. (2024, October 30). Researchers uncover python package targeting crypto wallets with malicious code. https://thehackernews.com/2024/10/researchers-uncover-python-package.html

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี