ลิงก์ Zoom ปลอมถูกใช้เป็นเครื่องมือในการขโมยสกุลเงินดิจิทัลมูลค่าหลายล้านดอลลาร์

แคมเปญฟิชชิ่งขั้นสูงที่ปลอมตัวเป็นคำเชิญประชุม Zoom ได้ก่อให้เกิดการโจรกรรมสกุลเงินดิจิทัลมูลค่าหลายล้านดอลลาร์ ตามการวิเคราะห์ล่าสุดจากบริษัทความปลอดภัยบล็อกเชน SlowMist โดยอาศัยความไว้วางใจของผู้ใช้ในแพลตฟอร์มการสื่อสารที่ใช้งานทั่วไป ผู้โจมตีสามารถติดตั้งมัลแวร์ที่เข้าควบคุมระบบและดึงข้อมูลสำคัญ รวมถึงกระเป๋าเงินสกุลเงินดิจิทัลของเหยื่อ

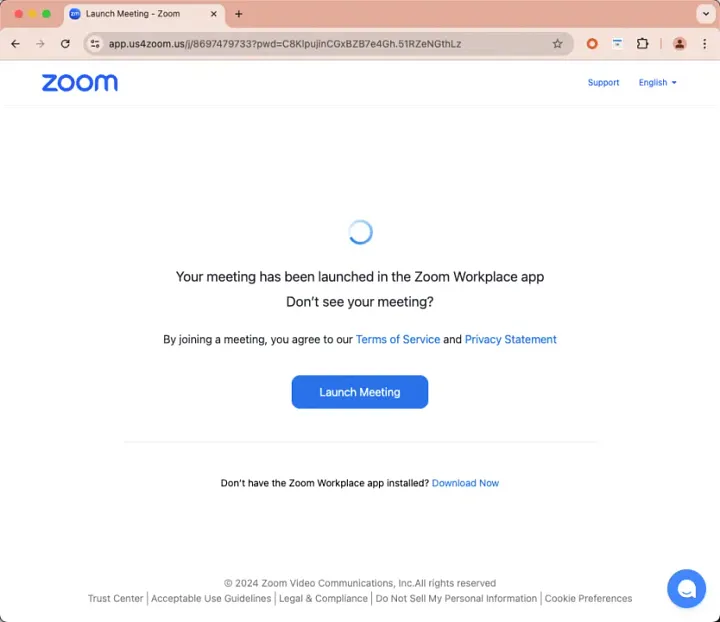

ลิงก์ฟิชชิ่งดังกล่าวถูกออกแบบมาให้เลียนแบบคำเชิญประชุม Zoom ของจริง โดยเปลี่ยนเส้นทางผู้ใช้ไปยังโดเมนปลอม “app[.]us4zoom[.]us” ซึ่งมีลักษณะคล้ายกับอินเทอร์เฟซของ Zoom ที่แท้จริง แต่เมื่อคลิกปุ่ม “Launch Meeting” ระบบจะดาวน์โหลดไฟล์ติดตั้งที่เป็นอันตรายชื่อ “ZoomApp_v.3.14.dmg”

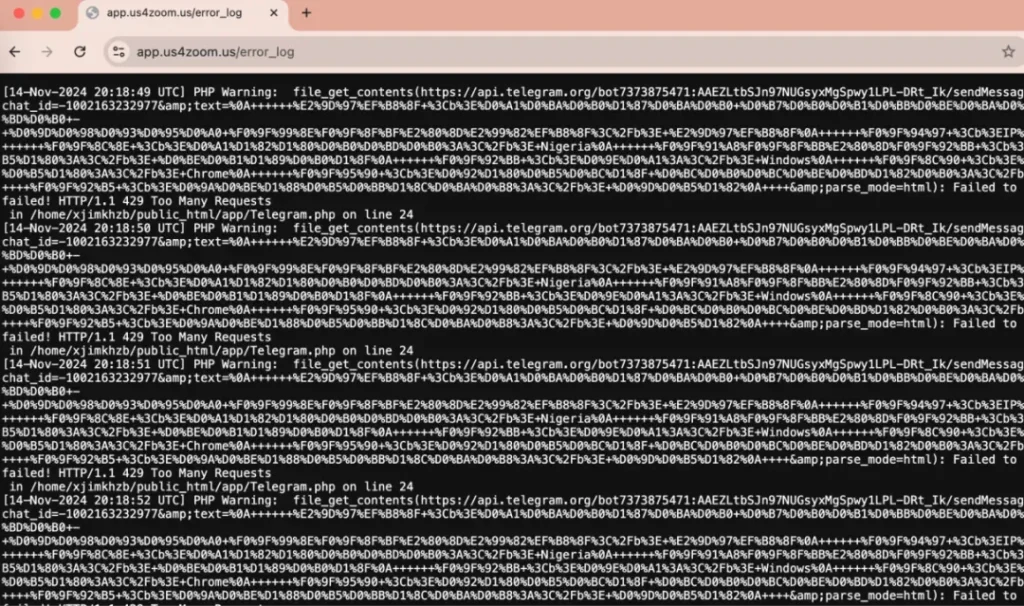

ตามรายงานของ SlowMist มีหลักฐานในล็อกแบ็กเอนด์ของเว็บไซต์ที่แสดงถึงการใช้สคริปต์ภาษารัสเซียเพื่อติดตามการดาวน์โหลดผ่าน Telegram API “ตั้งแต่วันที่ 14 พฤศจิกายน ผู้โจมตีได้มุ่งเป้าหมายไปยังเหยื่อ และใช้ Telegram API เพื่อตรวจสอบว่ามีใครคลิกปุ่มดาวน์โหลดบนหน้าเว็บฟิชชิ่งหรือไม่” รายงานระบุ.

https[:]//app[.]us4zoom[.]us/error_log | Source: SlowMist

เมื่อดาวน์โหลดและรันโปรแกรมปลอมของ Zoom ผู้ใช้งานจะถูกขอให้ป้อนรหัสผ่านของระบบ ซึ่งเป็นขั้นตอนที่เปิดโอกาสให้มัลแวร์แทรกซึมระบบได้ลึกยิ่งขึ้น ซอฟต์แวร์ที่เป็นอันตรายนี้ใช้สคริปต์ชื่อ “ZoomApp.file” เพื่อรันโค้ดเพิ่มเติมและในที่สุดเปิดใช้งานไฟล์ปฏิบัติการที่ซ่อนอยู่ชื่อ “.ZoomApp”

โปรแกรมดังกล่าวมีการเก็บรวบรวมข้อมูลสำคัญอย่างเป็นระบบ ซึ่งรวมถึง:

- ข้อมูลระบบ: รายละเอียดเกี่ยวกับระบบปฏิบัติการ, การตั้งค่าฮาร์ดแวร์ และเครือข่าย

- ข้อมูลบัญชีผู้ใช้: ชื่อผู้ใช้งาน, รหัสผ่าน (ในบางกรณีที่ไม่ได้เข้ารหัส)

- ข้อมูลกระเป๋าเงินคริปโต: การเข้าถึงและรายละเอียดของกระเป๋าเงินดิจิทัล รวมถึง seed phrases และ private keys

- ไฟล์ในเครื่อง: การรวบรวมเอกสารสำคัญหรือไฟล์ที่เก็บข้อมูลส่วนตัว

- คุกกี้เบราว์เซอร์: เพื่อดึงข้อมูลเกี่ยวกับการเข้าสู่ระบบหรือเซสชันที่เปิดอยู่

Source: SlowMist

รายงานระบุว่า การโจมตีดังกล่าวได้รับการออกแบบอย่างละเอียดเพื่อหลอกลวงผู้ใช้ที่ไม่สงสัย โดยใช้กระบวนการที่คล้ายกับซอฟต์แวร์จริง และมีเป้าหมายเพื่อขโมยข้อมูลและทรัพยากรดิจิทัลของเหยื่อ.

ข้อมูลที่รวบรวมได้จากระบบของเหยื่อถูกบีบอัดและส่งไปยังเซิร์ฟเวอร์ที่ผู้โจมตีควบคุม ซึ่งตั้งอยู่ที่ 141[.]98[.]9[.]20 และถูกระบุว่าเป็นเซิร์ฟเวอร์อันตรายโดยแพลตฟอร์มข่าวกรองภัยคุกคาม (Threat Intelligence Platforms)

ด้วยการใช้เครื่องมือติดตามธุรกรรมแบบ On-Chain MistTrack ทีมงาน SlowMist สามารถระบุที่อยู่กระเป๋าเงินของผู้โจมตีที่ 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac ซึ่งรวบรวมเงินที่ถูกขโมยได้กว่า 1 ล้านดอลลาร์ รวมถึงสินทรัพย์ดิจิทัลประเภท ETH, USD0++, และ MORPHO สินทรัพย์เหล่านี้ถูกแลกเปลี่ยนเป็น 296 ETH โดยส่วนหนึ่งถูกฟอกผ่านแพลตฟอร์ม เช่น Binance, Gate.io, และ Swapspace

น่าสนใจที่ SlowMist ค้นพบที่อยู่กระเป๋าเงินที่สนับสนุนการโจมตีนี้ คือ 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e ซึ่งถูกสงสัยว่าใช้เพื่อจ่ายค่าธรรมเนียมการทำธุรกรรม โดยที่อยู่ดังกล่าวโอน ETH จำนวนเล็กน้อยไปยังเกือบ 8,800 ที่อยู่ ข้อมูลนี้เชื่อมโยงการปฏิบัติการฟิชชิ่งกับเครือข่ายอันตรายที่ใหญ่กว่า เช่น “Pink Drainer” และ “Angel Drainer”

คำแนะนำจาก SlowMist สำหรับผู้ใช้งาน

- ตรวจสอบลิงก์การประชุม ก่อนคลิกเพื่อหลีกเลี่ยงลิงก์ฟิชชิ่ง

- หลีกเลี่ยงการรันไฟล์หรือคำสั่งที่ไม่รู้จัก ซึ่งอาจนำไปสู่การติดมัลแวร์

- อัปเดตและใช้ซอฟต์แวร์ป้องกันไวรัสที่เชื่อถือได้ อย่างสม่ำเสมอ

- ปกป้องสินทรัพย์ดิจิทัล ด้วยระบบป้องกันหลายชั้น เช่น การยืนยันตัวตนสองขั้นตอน (2FA) และการใช้ฮาร์ดแวร์วอลเล็ต

ในรายงาน SlowMist ระบุว่า “การโจมตีประเภทนี้มักรวมเทคนิควิศวกรรมสังคม (Social Engineering) และโทรจัน (Trojan) ทำให้ผู้ใช้งานตกเป็นเหยื่อได้ง่าย” และแนะนำให้ศึกษา Blockchain Dark Forest Selfguard Handbook สำหรับคำแนะนำด้านความปลอดภัยแบบครบวงจร.

IOC สำหรับการตรวจจับภัยคุกคาม

141[.]98[.]9[.]20

https[:]//app[.]us4zoom[.]us

e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2

ที่มา

slowmist.medium.com

securityonline.info

Fomodailys คือแหล่งข้อมูลข่าวสารที่ครบวงจรสำหรับ Cryptocurrency มุ่งเน้นการนำเสนอเนื้อหาที่น่าเชื่อถือและเข้าใจง่าย เพื่อช่วยให้ทุกคนสามารถก้าวเข้าสู่ยุคใหม่ของการเงินและเทคโนโลยี